2019年8月13日,微软发布了8月份安全更新补丁,其中包含两个可能被利用的远程桌面服务远程执行代码漏洞,CVE编号:CVE-2019-1181和CVE-2019-1182,漏洞公告:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1181

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-1182

根据公告,该漏洞与5月14号发布的CVE-2019-0708远程桌面服务远程执行代码漏洞类似,无需身份验证,无需用户交互,成功利用此漏洞的攻击者可以在目标系统上执行任意代码,建议尽快更新安全更新补丁。

CVE-2019-0708漏洞公告:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708上

月度安全更新补丁中还包含3个HTTP/2协议堆栈(HTTP.sys)拒绝服务漏洞,CVE编号:CVE-2019-9511、CVE-2019-9512、CVE-2019-9513,成功利用此漏洞可以导致目标系统停止响应,从而引发拒绝服务,漏洞公告:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-9511

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-9512

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-9513

8月更新说明参考:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/releasenotedetail/312890cc-3673-e911-a991-000d3a33a34d

影响版本

CVE-2019-1181、CVE-2019-1182影响系统版本:

Windows 10 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1703 for 32-bit Systems

Windows 10 Version 1703 for x64-based Systems

Windows 10 Version 1709 for 32-bit Systems

Windows 10 Version 1709 for 64-based Systems

Windows 10 Version 1709 for ARM64-based Systems

Windows 10 Version 1803 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows 10 Version 1803 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows 8.1 for 32-bit systems

Windows 8.1 for x64-based systems

Windows RT 8.1

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1803 (Server Core Installation)

Windows Server, version 1903 (Server Core installation)

注意:对于使用Windows 7 Service Pack 1或者Windows Server 2008 R2 Service Pack 1的用户,只有安装了RDP 8.0或RDP 8.1,这些操作系统才会受到此漏洞的影响。

CVE-2019-9511、CVE-2019-9512、CVE-2019-9513影响系统版本:

Windows 10 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1703 for 32-bit Systems

Windows 10 Version 1703 for x64-based Systems

Windows 10 Version 1709 for 32-bit Systems

Windows 10 Version 1709 for 64-based Systems

Windows 10 Version 1709 for ARM64-based Systems

Windows 10 Version 1803 for 32-bit Systems

Windows 10 Version 1803 for ARM64-based Systems

Windows 10 Version 1803 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1803 (Server Core Installation)

Windows Server, version 1903 (Server Core installation)

缓解措施

高危:目前针对该漏洞的细节分析和利用代码暂未公开,不过攻击者可以通过补丁对比方式分析出漏洞触发点,进而开发漏洞利用代码,建议尽快进行安全更新或做好安全加固配置。

针对启用远程桌面服务的安全运营建议:

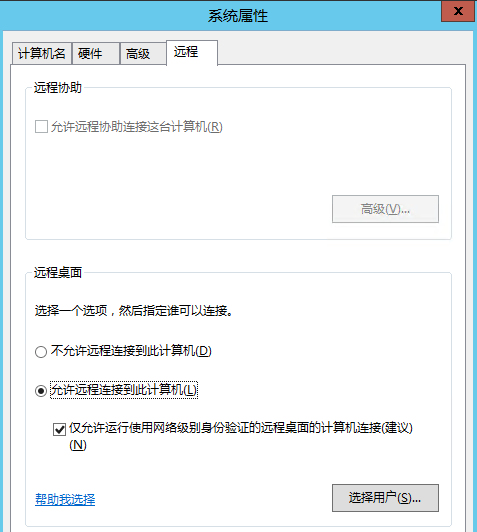

推荐启用网络级别身份验证(NLA)的方法能缓解攻击尝试,选择“仅允许运行使用网络级别身份验证的远程桌面的计算机连接(建议)”

如果需要开启远程桌面进行系统管理,建议开启系统防火墙或IP安全策略限制来源IP,即只允许指定IP访问;

启用本地安全策略(账户策略-密码策略),建议开启密码必须符合复杂性要求和长度最小值,以及启用账户锁定阀值;

考虑使用双因素身份验证措施,比如启用动态Key方式;

保持系统安全更新补丁为最新状态,远程桌面协议(RDP)为内核服务,安装安全更新补丁后需要重启系统生效;

开启系统日志记录或网络安全设备日志记录对访问该端口的源IP进行记录和存档,以便预警和分析其入侵企图;

考虑在核心交换机部署流量分析设备,发现对远程桌面服务端口(默认是TCP3389)暴力破解密码的攻击行为,及时对攻击IP做限定访问的策略。

对于HTTP/2协议堆栈(HTTP.sys)拒绝服务漏洞,可以临时设置注册表键值缓解:

HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters路径的EnableHttp2TIs和EnableHttp2Cleartext值设置为以下之一:

设置为0以禁用HTTP/2

设置为1以启用HTTP/2

威胁推演:此漏洞为远程代码执行漏洞,基于全球启用该服务的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序达到蠕虫传播,从而影响到系统服务的正常提供。

临时修复建议:

关闭企业边界防火墙上的TCP端口3389

如果系统上不再需要这些服务,可以考虑禁用

在受支持的Windows 7、Windows Server 2008和Windows Server 2008 R2版本的系统上启用网络身份验证(NLA),这使得攻击者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证然后才能利用该漏洞

微软补丁更新建议:

目前,微软官方已发布补丁修复此漏洞,建议用户将相关系统版本立即升级至最新版本:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1182

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1222

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1226